Title Text:CVE-2018-?????: It turns out Bruce Schneier is just two mischevious kids in a trenchcoat.

Origin:https://xkcd.com/1957/

https://www.explainxkcd.com/wiki/index.php/1957:_2018_CVE_List

CVE-2018-?????: 原來布魯斯施奈爾只是兩個披著大衣的惡作劇小鬼。

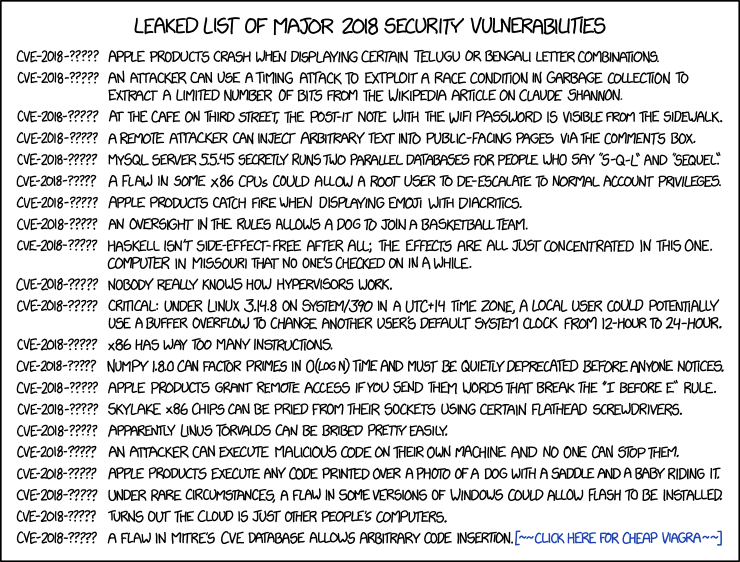

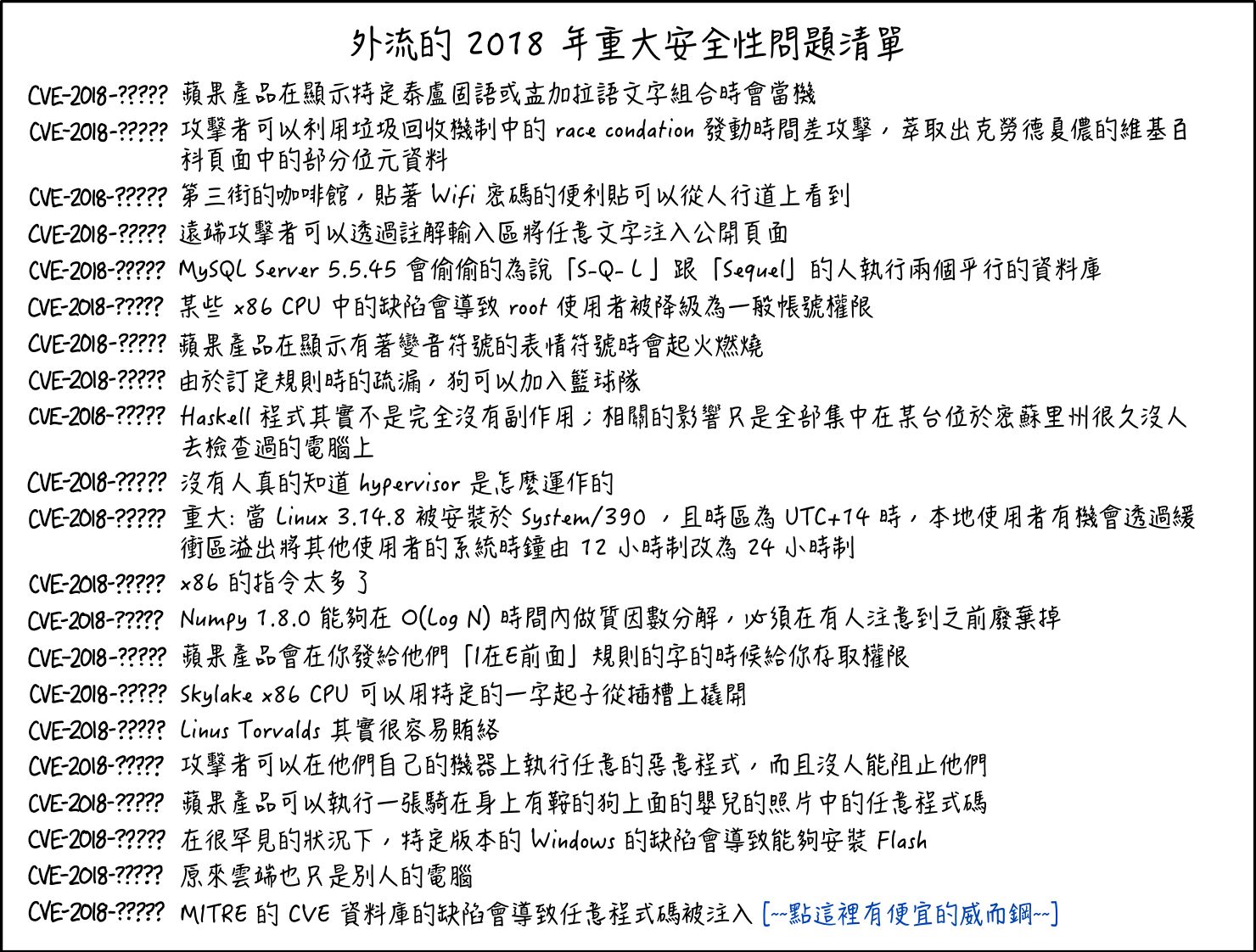

CVE(常见漏洞和暴露)是一种标识格式,用于为网络安全漏洞分配身份(类似于天文机构被委员会分配唯一标识符的方式)。为漏洞提供唯一标识符使它们更容易讨论并有助于跟踪解决它们的进度。 CVE标识符的典型格式是CVE- [YEAR] – [NUMBER]。例如,2017年广泛的Meltdown漏洞的CVE标识符是CVE-2017-5754。 CVE还包含该问题的简短描述。

在这部漫画(2018年2月发布)中,兰德尔在2018年晚些时候提出了一些虚假预测的CVE。每个CVE标识符都是“CVE-2018 – ?????”,反映了它们尚未发生的事实所以我们不确切知道他们的CVE标识符是什么。

以下是漫画中提到的所有漏洞的简短描述。

显示某些泰卢固语或孟加拉语字母组合时,Apple产品会崩溃。

这是指在漫画发布前几天以及过去类似的iOS漏洞中公布的iOS和MacOS中的真实漏洞。

攻击者可以使用定时攻击来开发垃圾收集中的竞争条件,从克劳德香农的维基百科文章中提取有限数量的比特。

在垃圾收集中使用Timing Attack来利用竞争条件的参考指的是可以在维基百科中的云服务器中利用的Meltdown和Spectre CPU缺陷。克劳德·香农(Claude Shannon)是一位早期且极具影响力的信息科学家,他的工作基于压缩,加密,安全以及信息如何编码成二进制数字的理论。

这不是安全问题。然而,由于Shannon公式化了一些实体所包含的唯一或实际信息量与编码它所需的比特数成正比,因此只检索几个比特就香农文章内容的重要性投下了一个黑暗的视角。

在第三街的咖啡厅,从人行道上可以看到带有WiFi密码的便利贴。

Café经常提供免费WiFi作为顾客的服务,作为鼓励顾客留在大楼并购买更多咖啡的商业策略。有些人使用密码,因此只有顾客可以使用WiFi,并且可以在里面的标牌上显示密码。由于任何人都可以进入咖啡馆阅读便利贴,然后使用附近的网络,从外面阅读它的能力最多只是一个微不足道的问题。对于应该是安全的系统,在可见的位置编写密码是一个主要的安全漏洞。例如,在2018年夏威夷虚假导弹警报之后,该机构受到了批评,因为新闻照片上显示的密码写在显示器附带的便利贴上。

远程攻击者可以通过注释框将任意文本注入面向公众的页面。

描述新闻网站或Facebook等社交媒体网站的常见功能。用户将文本“注入”页面的可能性是设计的。这是对相对常见的安全漏洞“持久性跨站点脚本”的幽默引用,其中用户提供的输入(例如通过注释部分)可能导致包含向其他用户显示的任意HTML或JavaScript代码的危险内容。

MySQL服务器5.5.45为那些说“S-Q-L”和“续集”的人秘密运行两个并行数据库。

在SQL的前身“SEQUEL(结构化英语查询语言)”之后,有些人发出像“续集”这样的“SQL”。 SQL的标准表明它应该作为单独的字母发音;然而,SQL的作者将其称为“续集”,因此争论仍然存在(比关于如何发音“GIF”的争论更为合理)。 MySQL是一个开源的关系数据库管理系统。最新的通用版本(在撰写本文时)是MySQL 5.7。

某些x86 CPU中的缺陷可能允许root用户降级为正常帐户权限。

权限升级是指系统用户获得比预期更大的访问权限的任何非法手段,并且大多数黑客会尽力实现此目的。最受欢迎的权限是root用户,它允许完全访问整个系统 – 超级用户。

具有讽刺意味的是,这个CVE呈现出相反的情况:一个缺陷无意中将root用户降级为权限较低的用户,这会使超级用户瘫痪,他们将被禁止访问或完成所需任务的能力,或者更糟糕的是,导致此类没有失败的任务可以安全地产生灾难性的副作用。

当显示带有变音符号的表情符号时,Apple产品会着火。这是对现代小工具着火的常见问题的参考(通常与锂离子电池中的缺陷有关),以及在试图显示某些字符序列时Apple产品崩溃。变音符号是某些语言中字母上的重音符号(例如,膷,模姆,募,艈,拧,啪)。这些通常不会在表情符号上找到。馃敟虄就是这种表情符号的一个例子。

规则的疏忽允许狗加入篮球队。

这可能是指电影Air Bud,关于一只打篮球的狗。这是xkcd漫画中的常见主题:见115:Meerkat,1439:Rack Unit,1819:Sweet 16,1552:Rulebook。

2017年,人们发现,对堪萨斯州宪法的疏忽可能允许狗成为州长。在这部漫画发表前不久,国务卿办公室裁定不可能。

Haskell毕竟不是无副作用的;这些影响都集中在密苏里州的这台计算机中,暂时没有人检查过。

Haskell是一种函数式编程语言。函数式编程的特点是使用没有副作用的函数,因为它们不能改变程序其他部分可访问的东西,如1312:Haskell。这里的笑话发现它确实具有副作用,通过外部改变表现出来,而不是违反内部改变范式。它也可能是对“走出Omelas的人”的一个参考,这是Ursula Le Guin的一篇短篇小说,其中一个乌托邦城市把所有的苦难集中在一个被困在地下室的孩子身上。

没人知道虚拟机管理程序是如何工作的。

“Hypervisors”是计算机虚拟化的工具。虚拟化是通过硬件和/或软件的各种组合实现的,这需要计算机完全模拟另一台计算机,具有自己独特的硬件和软件,并且在不同程度上关于虚拟化是否知道或可以确定是否正在被虚拟化。许多IT专业人员和企业严重依赖各种形式的虚拟化,但大多数员工都难以解释其工作原理。在其他虚拟计算机上或在真实计算机上运行的程序可能能够以单个真实计算机无法实现的方式访问虚拟计算机上的信息。因此,了解虚拟机监控程序的工作原理对于评估虚拟服务器的安全性非常重要。 Meltdown和Spectre与此有关。

关键:在UTC + 14时区的System /390上的Linux 3.14.8下,本地用户可能会使用缓冲区溢出将另一个用户的默认系统时钟从12小时更改为24小时。

这个笑话是关于在非常罕见的情况下运行Linux的神秘系统,这意味着再现错误将非常困难或不方便,并且只会影响非常小的用户群(如果有的话)。 System /390是一款IBM大型机,它在这部漫画之前差不多30年推出,它有一个Linux版本。 UTC + 14是仅在太平洋的一些岛屿(主要是线群岛)上使用的时区,也是地球上最早的时区。即使满足所有这些荒谬的条件,最终的漏洞仍然是相对温和的:只需更改用户首选的时钟显示格式。其他xkcd漫画引用了与时区和时间转换相关的模糊计算机时间问题,以及有多少程序员发现这些问题令人沮丧甚至创伤。

x86有太多的指令。

x86架构(用于许多Intel和AMD处理器)非常复杂。处理器通常使用在一组隐藏的专有处理器上运行的程序(微代码)来实现这种复杂的架构。这些隐藏机器的细节和微代码中的错误可能导致安全漏洞,例如Meltdown,其中物理机器与概念机器不匹配。更复杂的指令集实现起来更复杂。[引证需要] x86架构被认为是“CISC”(“复杂指令集计算机”),其具有许多最初提供的指令以使人类编程更简单;其他示例包括第一台Apple Macintosh中使用的68000系列。在20世纪80年代,这种设计理念被“RISC”(“精简指令集计算机”)设计运动所抵消 – 基于观察计算机程序越来越多地由编译器(仅使用一些指令)而不是由人直接生成并且专用于额外指令的芯片区域可以更好地专用于例如高速缓存。 RISC风格设计的示例包括SPARC,MIPS,PowerPC(Apple在后来的Macintoshes中使用)和移动电话中常见的ARM芯片。从历史上看,对每种方法的优点进行了大量讨论。 Mac和Windows PC曾经在不同的方面;其他竞争系统的所有者,如阿基米德和Amiga,在20世纪90年代早期对usenet也有类似的论点。这个“问题”可能会由仍然回忆起这些辩论的人发布。从技术上讲,额外的指令确实使验证正确的芯片行为的任务稍微复杂化,并使管理软件的工具链复杂化,这可能被视为一个小的安全风险。然而,由AMD引入的64位架构,自英特尔采用以来,确实在某种程度上合理化,并且所有最近的x86芯片都将指令分解为类似RISC的微操作,因此从硬件角度来看复杂性是本地化的。最近的安全问题,例如Meltdown和Spectre中的推测性高速缓存加载问题,更多地取决于实现的细节,而不是指令集,并且已经由x86(CISC)和ARM(RISC)处理器展示。

这种解释有太多的话。

NumPy 1.8.0可以在O(log n)时间内计算质数,必须在任何人注意之前悄悄地弃用。

奇妙的是,这将是一个难以想象的软件威胁,不要与通过量子计算在硬件中更快速但未来的威胁相混淆。

NumPy是使用编程语言Python进行科学计算的基础包。 O(log n)是Big O表示法,意味着对于大小为n的输入,计算机算法运行所花费的时间是log n的顺序。 O(log n)非常快,对于搜索算法更常见。主分解当前是O(2nn))。如果某些东西可以快速找到数字的主要因素,尤其是具有两个大因素的半导体,它将使攻击能够打破互联网安全中使用的许多加密函数。然而,素数只有一个因子,快速的“保理素数”是一个更简单的问题,证明一个数字实际上是一个素数。

如果您向他们发送打破“I before E”规则的单词,Apple产品将授予远程访问权限。

第一个CVE的另一个笑话和一个普通的英语写作经验法则,它几乎和成功一样经常失败。可能是对Apple的形象的一种刺激,将他们的软件描述为无法处理不正确的语法或拼写。

Skylake x86芯片可以使用某些平头螺丝刀从插座中撬出。

Skylake x86芯片是英特尔制造的一系列微处理器。某些处理器直接焊接到系统板或子板上,而其他处理器则连接到通过插座(与系统板上的插座或连接器物理接触的引脚或连接器)插入系统板的板上。一些插座,特别是较旧的插座,需要插入或移除力,并且通常需要使用平头螺丝刀或专用工具,但大多数现代插座使用ZIF(零插入力)技术,通常涉及杠杆或类似的拧紧或松开触点的摩擦/松紧度。在这种情况下不需要螺丝刀。但是,任何处理器都可以用螺丝刀从插座中强行拔出。[需要引证]

显然Linus Torvalds很容易被贿赂。

Linus Torvalds是Linux内核代码库生命中的仁慈独裁者。通常很难进行更改,因为他有最后一句话,并且因为内核在所有Linux安装中都被复制。 Linus在2018年1月发布消息时,他看到了英特尔提出的针对幽灵和熔化漏洞的修复建议之一,他宣称“补丁是完整的和垃圾垃圾”。据推测,可能会发现他可能被成功贿赂,以减少对完整和/或完全垃圾的漏洞修复的直率和/或不那么批评。如果是这种情况,这将是所有Linux服务器和计算机的严重漏洞。

攻击者可以在自己的计算机上执行恶意代码,没有人可以阻止它们。攻击的目的是让其他人的机器针对所有者的意愿执行操作。任何人都可以让他们自己的机器执行任何代码,如果他们有root权限和必要的工具,但这通常不会被描述为攻击,除非是锁定的设备,如视频游戏机,约翰迪尔拖拉机,或付费电视解码器。

Apple产品执行任何打印在狗的照片上的代码,其中包括马鞍和骑着它的婴儿。

这可能是指JPG文件的CVE漏洞,其中嵌入在图像文件中的JavaScript由某些应用程序执行。但是,在这种情况下,代码在图像上是可见的,而不是在图像文件中不可见地编码。只有当图像包含骑在马鞍上的婴儿照片时,才会执行该代码。目前还不清楚照片是数码照片,打印照片(即使用数码相机拍摄),还是两者兼而有之。

除了某些元数据,无论是图像文件的内部元素,还是与其一起嵌入的元数据,如在网页,PDF或其他容器文件中,此“错误”都需要设备明确指出照片包含的图像-wise(计算机可靠地执行的操作非常困难),但也需要OCR(光学字符识别)代码将叠加在照片上的文本转换为可执行代码。换句话说,2018年很难相信这样的错误可能存在。也许将来当这些事情更常规时……?例如,OCR过去难以可靠地进行,但现在它已经成为常规并且内置于许多设备中。

在极少数情况下,某些Windows版本的缺陷可能允许安装Flash。

数十年来,Flash已经成为一个不可或缺的浏览器插件,但在2010年已经不再受欢迎,并且最终由于其臭名昭着的糟糕安全记录而终止。所有安全专家都建议不要安装它。防止安装Flash会使系统更安全,但大多数Windows版本都不会阻止Flash安装。这里的笑话涉及到让Flash保持最新状态,甚至开始安装都很困难。常见的用户体验是众多笑话和模因的主题,是为了使网页正常显示而不断唠叨通知安装或更新Flash。由于这些通知和与之相关的问题,许多IT专业人员将哀叹他们在工作场所遇到的麻烦。

原来云只是其他人的电脑。

这是指一种模因,要求在所有营销演示中将“云”替换为“其他人的计算机”,以评估使用云服务对安全性影响的CEO和非计算机文化人员。这里幽默的一部分是,“云”实际上只是托管服务的术语,换句话说,是由其他人运营的计算机(通常是专门从事此类“平台即服务”或“ PaaS“服务模式”。将“云”称为“其他人的计算机”,其核心是完全准确的,虽然它消除了商业术语并简化了这种情况,可能会对安全性,可靠性和一般有效性产生怀疑使用“云”解决方案。

Mitre的CVE数据库中的一个缺陷允许任意代码插入。[~~点击这里为CHEAP VIAGRA ~~]

Mitre的CVE数据库是存储所有CVE的地方。此日志消息构成了漫画的妙语,因为它暗示上面所有夸大的错误消息可能是由利用此漏洞的黑客插入的。为了在伤口中倒入盐,他们随后包括一个典型的垃圾邮件链接,声称提供廉价的品牌西地那非。

事实证明,布鲁斯施奈尔只是穿着风衣的两个错误的孩子。

出现在标题文本中。 Bruce Schneier是安全研究员和博主。 “穿着风衣的两个孩子”是对Totem Pole Trench比喻的提及。在这部漫画被张贴之前不久,一个故事变得病毒式传播,其中有两个孩子被拍到试图真实地进入Black Panther的放映。